Notificaciones de problemas relacionados con el IRPF

No es extraño que, como prácticamente sucede todos los años, los delincuentes traten de aprovechar la campaña de la Renta para hacer su agosto y tratar de engañar al mayor número de usuarios posibles. Es algo que sucede en muchos países durante estas fechas y España no es una excepción. Durante las últimas semanas hemos analizado varias campañas que redirigían a webs suplantando a la Agencia Tributaria mediante enlaces enviados por email o SMS o que, directamente, adjuntaban ficheros maliciosos.

En esta ocasión vamos a analizar una campaña que se ha estado propagando por España usando el correo electrónico como vector de ataque y que, suplantando direcciones de la Agencia Tributaria mediante técnicas de spoofing, intentan hacernos creer que hay algún problema con nuestro IRPF y nos invitan a pulsar sobre un enlace para revisarlo.

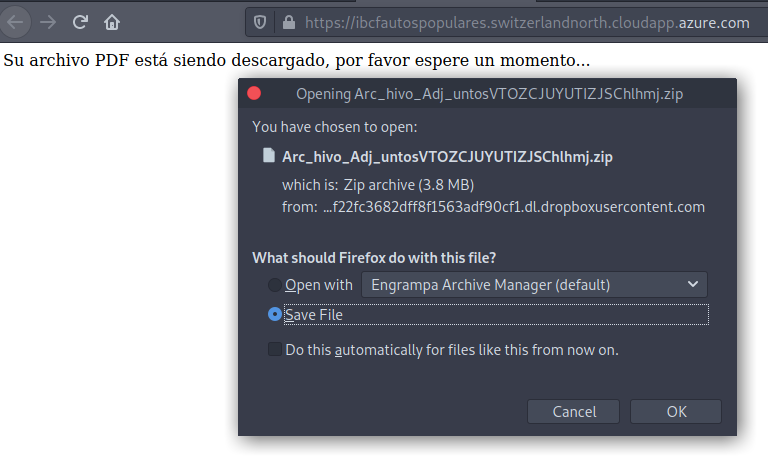

Que el correo parezca venir desde un remitente legítimo, esté bastante bien redactado y aproveche la campaña de la Renta puede hacer que más de un usuario caiga en la trampa. En el caso de que pulsemos sobre el enlace proporcionado se nos redirigirá a la descarga de un fichero alojado en un servidor perteneciente al servicio en la nube de Microsoft, Azure.

El uso de sistemas de almacenamiento públicos limita la duración que estas descargas estarán activas, pero a los delincuentes les vale con que solamente funcionen durante unas horas, tiempo más que suficiente para lograr sus objetivos.

Una vez descargado el fichero en el sistema, comprobamos como se trata de un archivo comprimido (como suele ser habitual en estos casos) que contiene a su vez un fichero ejecutable y otro en formato xml. Es importante ver la notable diferencia en las fechas de creación de uno y otro archivo, teniendo el ejecutable solo unas horas de antigüedad mientras que el XML cuenta con más de un año desde su última modificación.

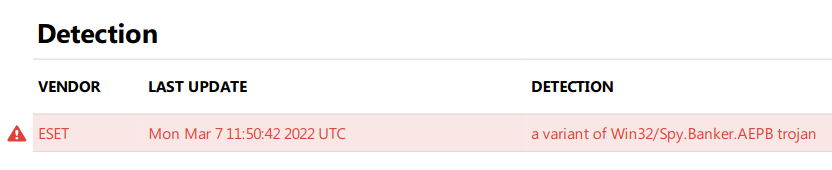

El archivo ejecutable es un código malicioso que, a su vez se encara de descargar el payload definido por los delincuentes. En este caso, estamos ante otra muestra del troyano bancario Win32/Spy.Banker.AEPC, del cual se ha detectado bastante actividad últimamente y que tiene muchas similitudes con el troyano bancario Grandoreiro, con origen en Latinoamérica y que viene realizando campañas dirigidas también a usuarios españoles desde hace más de tres años.

El modo en el que trabajan este tipo de troyanos una vez infectan el sistema consiste en esperar mientras revisan la actividad del usuario hasta que este accede a la web de una de las entidades bancarias que el troyano tiene registradas. Una vez detectado ese acceso, los delincuentes superponen una web fraudulenta sobre la web legítima y roban al usuario sus credenciales de acceso. Con esta información ya pueden obtener acceso a su cuenta y, si consiguen engañar al usuario para que les envíe los códigos de verificación que se envían cada vez que se realiza una transferencia, pueden dejar a cero su cuenta bancaria en poco tiempo.

Conclusión

Este tipo de campañas son bastante esperables durante estas semanas, aunque, durante los últimos años, hemos visto como los correos suplantando a la Agencia Tributaria se han desestacionalizado y ya no es extraño detectarlos en otros periodos del año. Por ese motivo es importante aprender a reconocer las tácticas usadas por los delincuentes y contar con soluciones de seguridad que detecten estas amenazas antes de que sea demasiado tarde.